- English

- Español

- Português

- русский

- Français

- 日本語

- Deutsch

- tiếng Việt

- Italiano

- Nederlands

- ภาษาไทย

- Polski

- 한국어

- Svenska

- magyar

- Malay

- বাংলা ভাষার

- Dansk

- Suomi

- हिन्दी

- Pilipino

- Türkçe

- Gaeilge

- العربية

- Indonesia

- Norsk

- تمل

- český

- ελληνικά

- український

- Javanese

- فارسی

- தமிழ்

- తెలుగు

- नेपाली

- Burmese

- български

- ລາວ

- Latine

- Қазақша

- Euskal

- Azərbaycan

- Slovenský jazyk

- Македонски

- Lietuvos

- Eesti Keel

- Română

- Slovenski

- मराठी

- Srpski језик

Technologie klamné navigace pomocí dronu

2023-10-07

Navigační podvod zaměřený na drony obecně odkazuje na použití určitých technických prostředků k vstřikování uměle nastavených falešných navigačních informací o hrozbách do nelegálních dronů, což způsobí, že vlastní satelitní navigační systém dronu nesprávně určí svou polohu, a tím provede nesprávné plánování trasy a řízení letu, čímž se dosáhne účel odhánět dron nebo vynucené přistání na určeném místě. Vzhledem k tomu, že mainstreamové drony v současnosti používají tzvGlobální satelitní navigační systém(GNSS) jako jejich hlavní zdroj navigačních informací může technologie klamání navigace ovlivnit téměř všechny drony, zejména civilní drony, a má dobrou použitelnost. Při praktickém použití pozemní navigační naváděcí zařízení dronů obecně vysílá pseudonavigační signály, které mají určitou podobnost se skutečným signálem GNSS dronu, což nutí příslušné uživatele přijímat a vypočítat takové pseudonavigační signály na přijímacím terminálu, čímž dron získá falešné informace o poloze, rychlosti a čase za skrytých podmínek a nelze je účinně detekovat. Je třeba zdůraznit, že klamání navigace se liší od rušení navigace. Rušení potlačení navigace obecně používá vysoce výkonné rušičky k přenosu různých typů signálů potlačení, takže cílový přijímač není schopen přijímat normální navigační signály a uživatelé nemohou získat výsledky navigace, polohy a času, což má za následek nedostupnost navigačního systému. Vzhledem k tomu, že klamání navigace často nevyžaduje příliš silný vysílací výkon, má dobré utajení a může relevantní uživatele do určité míry navádět k tomu, aby navigovali nesprávným způsobem, má to také dobré aplikační efekty v praxi.

V současné době existují pro drony dvě hlavní technologie klamání navigace:

1) Přeposílání podvodů

Jak název napovídá, dopředné klamání se týká umístění GNSS přijímače kolem cíle, který má být klamán, ukládání a předávání skutečného signálu GNSS k cíli, aby se dosáhlo účinku klamání. Obecně, kvůli nevyhnutelnému výskytu zpoždění příchodu signálu během příjmu signálu, ukládání, zpracování a předávání, může být rušení předávání rozděleno na klamání s přímým předáváním a klamání se zpožděným předáváním na základě přítomnosti lidského zpoždění ve zpoždění. Vzhledem k tomu, že rušení dopředného klamu přímo předává skutečný signál, znamená to, že dokud lze přijímat aktuální signál, lze provádět klamání. Není tedy potřeba znát předem strukturu signálního pseudokódu, zvláště bez pochopení konkrétních implementačních detailů GPS M (Y) kódu. Proto lze vojenské signály GPS přímo klamat. Avšak vzhledem k tomu, že zpoždění předávaného klamavého signálu, který dosáhne přijímače, je vždy větší než zpoždění skutečného příchozího signálu. Kvůli nemožnosti změnit strukturu pseudokódu a pouze hodnotu měření pseudovzdálenosti během procesu klamání je flexibilita řízení simultánního dopředného klamného rušení relativně nízká, což často vyžaduje složitější strategie řízení zpoždění vpřed a má také určitá omezení týkající se umístění spedičních zařízení. U přijímačů, které již dosáhly stabilního sledování signálů GPS, je rušení dopředného klamu účinné pouze tehdy, když je zpoždění mezi dopředným signálem a přímým signálem ve fázovém středu antény cílového přijímače menší než jeden čip kvůli jeho pseudokódové fázi. hodiny zaostávají za skutečným signálem. Kromě toho výzkum ukázal, že vzhledem k tomu, že přijímače GPS obvykle přijímají více satelitních signálů (obvykle více než 10 kanálů), je často nutné přijímat a předávat více satelitních signálů během klamání. V praxi však platí, že pokud se pro přesměrování používá metoda jedné stanice a jedné antény, je často nemožné současně přesměrovat více než čtyři kanály (s výjimkou čtyř kanálů) satelitních signálů a na jedné přesměrovací stanici je třeba přesměrovat více signálů, Často to vede k velkému množství předávacích stanic, takže předávací spoofingové signály jsou také snadno detekovány. Proto je použití dopředného spoofingu v praxi často omezeno.

(2) Generativní podvod

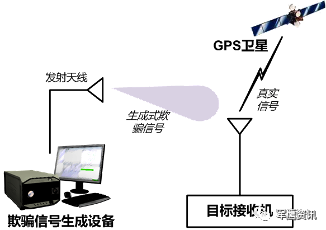

Základním principem generativního klamání je použití klamných zařízení k výpočtu v reálném čase nezbytných parametrů, jako je fázové zpoždění kódu, nosný Doppler, navigační zpráva atd. signálu GNSS, který uživatel potřebuje přijímat na předem určené očekávané pozici uživatele. . Na základě toho je v tomto bodě generován falešný GNSS signál a vyzařován k klamanému objektu přes vysílací anténu, maskující skutečný GNSS signál energetickou výhodou falešného signálu, aby postupně sledoval a zachytil specifikovanou fázi pseudokódu a nosného Dopplera klamavého signálu, takže cíl, který má být klamán, může získat nesprávné hodnoty měření pseudovzdálenosti a poté vypočítat nesprávné informace o poloze, čímž se nakonec dosáhne účelu klamání. Základní princip této metody je znázorněn na následujícím obrázku:

Generativní klam vyžaduje úplné pochopení datové a frekvenční struktury signálů GNSS, jako jsou pseudokódové struktury, navigační zprávy atd., což ztěžuje implementaci generativního klamání na P (Y) kódových signálech. Vzhledem k tomu, že generativní rušení klamání využívá své vlastní zařízení pro generování klamavých signálů a nespoléhá se na systém GNSS, může klamající strana libovolně určovat dobu přenosu navigační zprávy a signálu, což umožňuje, aby klamavý signál dosáhl přijímače buď se zpožděním. nebo před skutečným signálem. Generativní interference tak může oklamat cílový přijímač různými prostředky, jako je změna příchozích experimentálních naměřených hodnot a manipulace s efemeridami/almanachy satelitů. Navíc, protože signály GNSS jsou ve skutečnosti signály s přímou sekvencí rozprostřeného spektra, které se opakují v určité periodě kódu, výzkum ukázal, že generativní klamné signály mohou automaticky porovnat fázi kódu se skutečným signálem v nejdelší periodě pseudokódu (1 ms pro signály GPS L1 ) a zatáhněte za sledovací smyčku pseudokódu přijímače, abyste sledovali klamavý signál s mírně vyšším výkonem než skutečný signál. Současně, v důsledku cyklické opakovací charakteristiky pseudokódu v klamavém signálu, pokud klamání není úspěšné během jednoho cyklu pseudokódu, může klamný signál také automaticky implementovat trakci v dalším cyklu pseudokódu, dokud cílový přijímač je úspěšně vedena. Jakmile klamný signál úspěšně přetáhne sledovací smyčku pseudokódu cílového přijímače, rušící strana může řídit výsledky časování a určování polohy cílového přijímače úpravou fáze pseudokódu vysílaného klamavého signálu, čímž dosáhne cíle oklamání cíle. přijímač. Proto tato metoda nemá vysoké požadavky na aktuální stav přijímače. Může klamat jak přijímač ve stavu zachycení, tak přijímač v ustáleném stavu sledování. Praktičnost generativního klamu je proto často silnější.

Vzhledem k hlubokému uplatnění družicových navigačních systémů v různých aspektech společenského života a vojenských aplikací může mít satelitní navigace přijímající terminály přijímající falešné signály a získávající nesprávné výsledky načasování a určování polohy ke katastrofickým následkům. Proto počet protiopatření dronů využívajících technologii navigačního klamání neustále roste. 4. prosince 2011 íránské síly protivzdušné obrany tvrdily, že použily klamavou technologii k zachycení amerického bezpilotního průzkumného letounu „RQ-170“ podél východní hranice země. Pokud je tato zpráva pravdivá, bude to první aplikace technologie klamání navigace v protiopatřeních bezpilotních vzdušných prostředků. Podle zpráv médií Rusko jako hlavní země v technologii a vybavení elektronického boje s vysokou pravděpodobností v posledních letech ve velké míře využívalo technologii podvodů zaměřených na GPS. Podle C4ADS, neziskové organizace ve Spojených státech, došlo v posledních letech v Rusku k téměř 10 000 různých případů klamání GPS, zvláště když ruský prezident Putin navštíví citlivé oblasti, objeví se kolem nich klamavé signály GPS. Organizace navíc uvedla, že v Moskvě, zejména v blízkosti Kremlu, turisté opakovaně našli své místo označené jako letiště vzdálené 32 km. Tento přístup Ruska je široce považován za obranné opatření, které má zabránit napadení zbraněmi NATO naváděnými GPS. Analýza naznačuje, že ruská armáda byla schopna opakovaně mařit útoky shluků dronů zaměřených na její vojenské základny v Sýrii, pravděpodobně díky použití technologie částečného klamání GPS.